SAP-Systeme waren in Bezug auf die Sicherheit in der Vergangenheit für den IT-Betrieb oft ein blinder Fleck. Das ändert sich mit der Verfügbarkeit von SAP Enterprise Threat Detection (SAP ETD). Diese Lösung kann Security Information and Event Management (SIEM) Systeme ergänzen, indem es die SAP-spezifischen Protokolle technisch überwachbar macht.

SAP-Systeme waren in Bezug auf die Sicherheit in der Vergangenheit für den IT-Betrieb oft ein blinder Fleck. Das ändert sich mit der Verfügbarkeit von SAP Enterprise Threat Detection (SAP ETD). Diese Lösung kann Security Information and Event Management (SIEM) Systeme ergänzen, indem es die SAP-spezifischen Protokolle technisch überwachbar macht.

Besonderer Clou: Zusätzlich sind auch semantische Analysen der SAP-Systeme möglich, beispielsweise wenn unerwartet hohe Buchungen unerlaubt durchgeführt werden sollen. Damit dürfte insbesondere potenziellen Innentätern die Arbeit erschwert werden. Da SAP ETD auf SAP HANA läuft, sind Analysen in Echtzeit möglich. Im Idealfall können rechtzeitig Maßnahmen zur Abwehr von Schäden eingeleitet werden.

SIEM Systeme für SAP-Landschaften bisher wenig geeignet

Security Information and Event Management Systeme (SIEM) sind mittlerweile Quasi-Standard zur Überwachung der IT-Infrastrukturen, Datenbanken, Netzwerkkomponenten in SAP-Anwenderunternehmen. Nicht überwacht werden damit in der Regel jedoch die SAP-spezifischen Protokolle (z.B. Webservices oder verschlüsselte Protokolle) – mangels Kenntnis und verfügbaren SIEM-Standardkomponenten für SAP-Systeme. SAP-Daten müssen unkontrolliert „durchgelassen“ werden, um Anwendern die Arbeit mit den Systemen überhaupt möglich zu machen. Das könnte sich mit SAP ETD jetzt ändern.

Wie arbeitet SAP Enterprise Threat Detection (SAP ETD)?

SAP Enterprise Threat Detection nutzt die SAP HANA Datenbank in Kombination mit dem HANA Smart Data Streaming (SDS) und betreibt Mustererkennung in Echtzeit. Dazu werden alle Aktivitäten in der SAP-Landschaft nach Regeln analysiert und Log-Files nach bekannten Angriffsmustern untersucht. Echtzeitanalysen sind zwingend notwendig, damit man im Missbrauchsverdacht sofort eine Zahlungssperre setzen, einen User oder Verbindungen blockieren, ein Passwort zurücksetzen und den Abfluss von Daten noch rechtzeitig stoppen kann.

Semantische Analysen machen ETD besonders wertvoll, weil damit Angriffsversuche oder Betrugsversuche nicht nur auf der technischen Ebene erkannt werden können, sondern auch innerhalb der Anwendung selbst. Die Alarmierung im Ereignisfall kann dann automatische oder händische Maßnahmen zur Folge haben. In der Regel dürfte der IT-Betrieb oder der SAP-Betrieb Empfänger der Signalisierung sein.

Zusammenspiel von SIEM und SAP ETD sinnvoll?!

„Ich erwarte, dass man in SAP-Anwenderunternehmen, die Sicherheit ernst nehmen, ein Zusammenspiel von SIEM und ETD antreffen wird. SAP Enterprise Threat Detection versteht alle SAP-Protokolle und schließt damit den blinden Fleck, den SIEM Lösungen in der Regel haben“, blickt Dr. Markus Schumacher, CEO des Security Spezialisten Virtual Forge, in die Zukunft.

Alternativ könnte man SIEM-Lösungen auch individuell so erweitern, dass sie die SAP-Systeme verstehen, der Einrichtungs- und Pflegeaufwand sowie die Geschwindigkeit der regelmäßigen Anpassungen an technische SAP-Weiterentwicklungen dürfte dieses Unterfangen jedoch schwierig machen.

Weiteres Argument für die Nutzung des Standardprodukts ETD: Der Hersteller SAP will offenbar mit „Service Patches“ Regeln für bekannte Angriffsmuster bereitstellen, die Kunden einfach im eigenen System aktivieren können. Wenn das schnell ginge, könnte man mit Regeln bekannte Schwachstellen solange überwachen und kritische Anfragen blockieren, bis die Security Patches eingespielt sind und insgesamt die SAP-Sicherheit stark erhöhen.

„Für unsere Kunden werden wir Services anbieten, damit sie Regeln, für uns bekannt gewordene Angriffsversuche, ins ETD einspielen können und damit die SAP-Landschaft absichern. Ferner integrieren wir unsere eigenen Sicherheitsprodukte ins ETD: Gefundene potenzielle Schwachstellen im kundeneigenen Code kann man dann sofort mit ETD überwachen und damit deren Missbrauch effektiv verhindern“, ergänzt Dr. Schumacher.

Wie konfiguriert man SAP Enterprise Threat Detection (SAP ETD)?

Die Inbetriebnahme setzt Kenntnisse der SAP-Architektur und der SAP-Sicherheit voraus. Zunächst muss man die Lösung installieren und beispielsweise einrichten, welche Log-Dateien und welche SAP-Systeme überwacht werden sollen. Dann sind Regeln zu aktivieren und gegebenenfalls eigene Regeln zu ergänzen – die Anzahl der Regeln dürfte davon abhängen, wie reguliert ein Unternehmen ist. Anschließend wird ein Fine-Tuning nötig sein, damit Fehlalarme die Akzeptanz des Systems oder das operative Geschäft nicht gefährden, danach folgt in der Regel der operative Betrieb. Mit einem initialen Aufwand von rund zehn Tagen sollte man nach Angaben von Virtual Forge startklar sein.

Wer hat Verantwortung für SAP-Sicherheit?

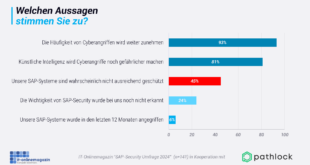

Gesetzlich verantwortlich für die SAP-Sicherheit im eigenen Unternehmen ist alleine das SAP-Anwenderunternehmen, nicht die SAP oder ein externer Betreiber. Bei unserer Umfrage zur SAP-Sicherheit gaben 73 Prozent der Unternehmen an, der SAP Basis Administrator wäre im eigenen Unternehmen für die SAP-Sicherheit verantwortlich. Hier wird deutlich, dass IT-Betrieb und SAP-Betrieb nebeneinander her und nicht gemeinsam an der SAP-Absicherung arbeiten dürften. SAP ETD kann hier vielleicht eine Lücke schließen, denn damit werden die SAP-Systeme für den unternehmensweiten IT-Betrieb transparent. Sicherheitsverantwortliche dürfte das beruhigen.

IT-Onlinemagazin

IT-Onlinemagazin