Wenn er da ist, steht alles still. Den Worst Case einer Cyberattacke möchte kein Unternehmen erleben. Für Thomas Lang (valantic) gehören solche Vorfälle zum beruflichen Alltag. In seiner Kolumne für das IT-Onlinemagazin nimmt er die Krisenvorbereitung und ihre Tücken aus Sicht der Betroffenen genauer unter die Lupe. Wie Krisenvorbereitung wirkt und warum es sich lohnt, früher an später zu …

weiterlesen »SAP Security: Erfahrungen und Empfehlungen auf der 18. IT-Onlinekonferenz

SAP Security: Das Who is Who der SAP-Community tauscht sich auf der 18. IT-Onlinekonferenz aus und teilt Empfehlungen direkt aus der Praxis! Wir diskutieren am 23. und 24. September 2024 über Cyberangriffe, Sicherheitsstrategien, hybride SAP Security-Szenarien, die Umsetzung von gesetzlichen Anforderungen und vieles mehr. Sie erhalten direkte Einblicke in aktuelle Entwicklungen und umgesetzte SAP-Sicherheits-Maßnahmen, die Sie so gebündelt und kompakt nicht so …

weiterlesen »Die zehn größten SAP-Schwachstellen

„Keine Software ist von Natur aus sicher. Es wird immer Sicherheitsprobleme geben und SAP ist da keine Ausnahme“, sagt Holger Hügel, Product Management Director bei SecurityBridge (Foto). Welches die Top-10-Schwachstellen sind und wie man sie identifizieren, verwalten und beheben kann, erklärt er in seinem Gastartikel für das IT-Onlinemagazin. 1. Unvollständiges Patch-Management Wichtigste Maßnahme zum Schließen von Sicherheitslücken ist das …

weiterlesen »SAP IDM Wartungsende: Herausforderungen, Alternativen und Ablösung

Seit Februar ist es amtlich: Die Wartung für die Lösung SAP Identity Management läuft 2027 aus, einen Nachfolger wird es aus Walldorf nicht geben. Bleibt die Frage, welche Alternativen SAP-Anwendungsunternehmen in Zukunft im Bereich Identity Governance and Administration (IGA) künftig haben? Hendrik Winkler (consiness | Foto) zeigt in seinem Gastbeitrag auf, was Unternehmen bei der IGA-Transition beachten sollten und warum …

weiterlesen »Was SAP-Kunden 2024 zur SAP-Security planen

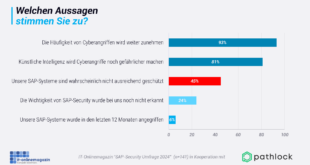

45 Prozent der SAP-Systeme sind wahrscheinlich nicht ausreichend geschützt, nur 40 Prozent der Unternehmen sehen sich gewappnet, um bei einem Angriff auf SAP schnell reagieren und geschäftsfähig bleiben zu können – ein wesentlicher Grund, weshalb die Investitionen in Sicherheit weiter ansteigen, vor allem in den Bereichen Monitoring, Angriffserkennung, Vulnerability- und Patchmanagement sowie bei der Einbindung der SAP- in die IT-Security. …

weiterlesen »Revisionssichere SAP S/4HANA-Umstellung — mit PS 850 oder SAP Activate?

Wie erledigt man die S/4HANA-Transformation so, dass sie revisionssicher ist? Reicht es, wenn man sich an SAP Activate hält — oder sollte man doch besser eine projektbegleitende Prüfung nach IDW PS 850 einplanen? Die Wirtschaftsprüfer Christina Köhler und Heiko Jacob (beide Deloitte) erläutern in ihrem Gastbeitrag, worauf Prüfer und IT-Revisoren bei S/4HANA-Umstellungen achten, um sicherzustellen, dass Daten vollständig migriert wurden …

weiterlesen »Cybersecurity: Rund 50 Prozent fürchten um Existenz

Sie kommen sehr schnell und oft immer noch unverhofft: Cyberangriffe richten nicht nur einen immensen Schaden an, rund die Hälfte der Unternehmen in Deutschland fürchtet mittlerweile um ihre Existenz. Das sind eindeutige Zahlen von August 2023 aus einer Studie des Bundeskriminalamts (BKA) zu Cybercrime in Kooperation mit dem Digitalverband Bitkom. „Entscheider müssen sich spätestens jetzt die Frage stellen, ob alles …

weiterlesen »KI und ihr Einfluss auf die SAP-Cybersicherheit

Die jüngsten Meilensteine bei der Weiterentwicklung Künstlicher Intelligenz im Bereich generativer Sprachmodelle haben das Potenzial, auch die SAP Threat Intelligence zu beeinflussen – also die Art und Weise, wie Security-Verantwortliche evidenzbasierte Informationen über Cyber-Angriffe organisieren und analysieren. Christoph Nagy, Geschäftsführer von SecurityBridge, teilt im Gastbeitrag seine Gedanken zu den Chancen, Risiken mit uns — und gibt eine Empfehlung zum KI-Umgang …

weiterlesen »Cybersecurity-Idee gewinnt DSAG-Hackathon

Wenn Innovation und Talent in dramatisch kurzer Zeit aufeinander trifft, nennt man das Hackathon. So auch geschehen im Vorfeld zu den DSAG-Technologietagen 2023 in Mannheim. Insgesamt sechs Teams aus bis zu drei Studierenden traten zu den Themen Fiori App und Big Data, Secure by Design, Integrationslösung mit Echtzeitanalysen und Cyber Security gegeneinander an. Drei Teams kamen ins Finale und präsentierten …

weiterlesen »SAP-Security Budgets steigen 2023

27 Prozent der SAP-Kunden haben festgestellt, dass ihre SAP-Systeme in den letzten 12 Monaten angegriffen wurden. Die Security-Budgets der SAP-Anwenderunternehmen steigen. Die meisten Aktivitäten dürften bei der Einbindung der SAP-Security in die IT-Security und bei Monitoring und Angriffserkennung (Threat Detection) umgesetzt werden. Ausgelöst werden konkrete Maßnahmen oft durch Audits: 70 Prozent geben an, dass Ergebnisse von Security-Audits die maßgeblichen Treiber …

weiterlesen » IT-Onlinemagazin

IT-Onlinemagazin