SAP-Anwenderunternehmen geben sich selbst die Schulnote „befriedigend“ beim Umgang mit SAP-Sicherheit. Schaut man genauer auf die Umfrageergebnisse der jährlichen IT-Onlinemagazin SAP-Community Umfrage, wird deutlich, dass aktuell viele neue SAP-Sicherheitslücken entstehen dürften:

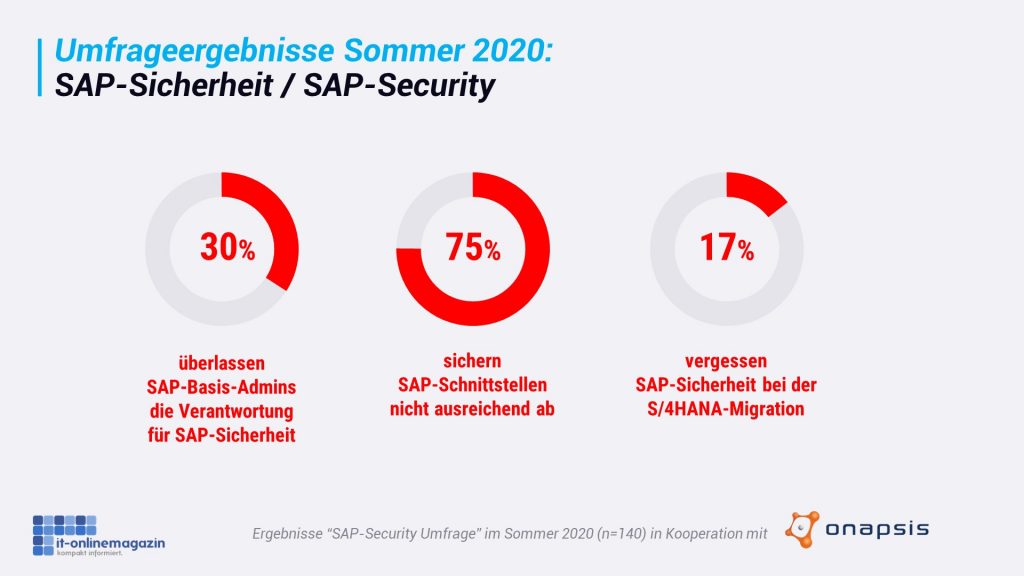

Bei der S/4HANA-Migration macht sich jeder sechste SAP-Kunde keine Gedanken zur SAP-Sicherheit — und schafft damit eine später nur mit hohem Aufwand schließbare Sicherheitslücke. Digitalisierte Ende-zu-Ende Prozesse durchlaufen viele Systeme, aber nur rund ein Viertel der Unternehmen dürfte die Sicherheit von SAP-Schnittstellen im Griff haben. Nachholbedarf besteht offensichtlich auch bei der Sicherheit im Zusammenspiel von Cloud- und On-Premises-Systemen. Gute Nachricht: Die Budgets für SAP-Sicherheit bleiben trotz Corona-Auswirkungen konstant.

Das sind einige Ergebnisse der jährlichen SAP-Community Umfrage aus dem Sommer 2020 im IT-Onlinemagazin, die vom SAP-Sicherheitsspezialisten Onapsis fachlich begleitet und gesponsert wurde. 140 Mitglieder der SAP-Community haben teilgenommen.

“Die Selbstbewertung ‘befriedigend’ stimmt mich schon nachdenklich, denn es bedeutet aus meiner Sicht, dass man gerade das allernötigste macht und damit auch Risiken in Kauf nimmt. Unsere Analysen bei Neukunden bestätigen, dass in der Regel immer schwerwiegende Sicherheitslücken nicht adressiert sind — und damit Tür und Tor für Missbrauch offensteht. Der Einsatz neuer Technologien verstärkt dies offensichtlich.

“Die Selbstbewertung ‘befriedigend’ stimmt mich schon nachdenklich, denn es bedeutet aus meiner Sicht, dass man gerade das allernötigste macht und damit auch Risiken in Kauf nimmt. Unsere Analysen bei Neukunden bestätigen, dass in der Regel immer schwerwiegende Sicherheitslücken nicht adressiert sind — und damit Tür und Tor für Missbrauch offensteht. Der Einsatz neuer Technologien verstärkt dies offensichtlich.

Ich empfehle nachdrücklich, Sicherheit vom ersten Tag an zu betrachten — effektiver geht es nicht. Sei es aus der Perspektive der Umsetzungskosten, aber vor allem auch für unabsehbare Folgekosten durch etwaige Angriffe oder den nächsten IT-Audit. Es gilt zudem: Wenn parallel neue Technologien eingeführt werden, bedeutet ein konstantes Budget eigentlich einen Rückschritt: Denn zumindest für eine gewisse Übergangszeit müssen ja zwei Welten parallel betrieben werden”, bewertet Dr. Markus Schumacher, General Manager Europe von Onapsis, die Umfrageergebnisse.

Die Ergebnisse werden am 12.11.20 ausführlich online vorgestellt und die Schlussfolgerungen diskutiert. Finden Sie bei Präsentation der Umfrageergebnisse „SAP-Security 2020“ heraus, ob Ihr Unternehmen Vorreiter oder Schlusslicht bei SAP-Sicherheit ist?!

Die Ergebnisse werden am 12.11.20 ausführlich online vorgestellt und die Schlussfolgerungen diskutiert. Finden Sie bei Präsentation der Umfrageergebnisse „SAP-Security 2020“ heraus, ob Ihr Unternehmen Vorreiter oder Schlusslicht bei SAP-Sicherheit ist?!

Hier anmelden: IT-Onlinemagazin Expert-Talk „SAP-Security 2020“

Umgang mit der SAP-Sicherheit: Schulnote 3

Wir fragten die Teilnehmenden, wie zufrieden sie mit dem Umgang zur SAP-Sicherheit in ihrem Unternehmen sind: 35 Prozent vergaben die Schulnote „befriedigend“, 21 Prozent sagten „gut“, 20 Prozent „ausreichend“, 13 Prozent vergaben ein „sehr gut“, 10 Prozent ein „mangelhaft“ und 1 Prozent ein „ungenügend“.

Sicherheitsverantwortliche haben demnach bei der „SAP-Security“ noch Luft nach oben und müssen sich die Frage stellen, ob im eigenen Unternehmen eine durchschnittliche Leistung ausreicht, um vertrauliche Informationen, sensible Daten und das geistige Eigentum des Unternehmens zu schützen.

Budgets für SAP-Sicherheit durch Corona kaum beeinflusst

Wir wollten wissen, inwieweit sich die Budgets für SAP-Security unter dem Corona-Einfluss verändern. 65 Prozent gaben an, dass die Sicherheitsbudgets konstant bleiben. Bei 11 Prozent dürften sie steigen, bei 10 Prozent sinken, bei 3 Prozent stark steigen, bei 1 Prozent stark sinken und bei 11 Prozent der Unternehmen ist das noch unklar.

Wir wollten wissen, inwieweit sich die Budgets für SAP-Security unter dem Corona-Einfluss verändern. 65 Prozent gaben an, dass die Sicherheitsbudgets konstant bleiben. Bei 11 Prozent dürften sie steigen, bei 10 Prozent sinken, bei 3 Prozent stark steigen, bei 1 Prozent stark sinken und bei 11 Prozent der Unternehmen ist das noch unklar.

Bei rund zwei Drittel der Unternehmen werden die Maßnahmen für die Absicherung der SAP-Systeme demnach nicht durch Corona / Covid-19 beeinflusst. Offenbar werden die Sicherheitsmaßnahmen als unternehmenskritisch eingeschätzt und fallen daher nicht Budgetkürzungen zum Opfer.

Welche Maßnahme würde die SAP-Sicherheit am meisten verbessern?

Wir stellten die Frage, welche Maßnahme die SAP-Sicherheit im eigenen Unternehmen am meisten verbessern würde. Bei 29 Prozent wäre demnach ein Re-Design der Rollen und Berechtigungen am hilfreichsten, bei 23 Prozent die Optimierung der SAP-Systemkonfiguration, bei 21 Prozent die Absicherung von SAP-Schnittstellen, bei 15 Prozent Dashboards für mehr Transparenz und bei 12 Prozent eine Verbesserung der Endpoint-Security, um das Sicherheitslevel signifikant zu erhöhen.

Ausgewählte Teilnehmerkommentare waren: „wir brauchen mehrere oder sogar alle Maßnahmen“, „Security by Design“ würde helfen, also ein gehärtetes Produkt, das man bewusst nachträglich schwächt, um Schnittstellen zu öffnen oder Partner anzubinden, „SAP Cloud Plattform und SAP SaaS Lösungen (SF, ARIBA, Enable Now, DI)“ muss, „KI-gestützte voraussagende und prescriptive Maßnahme/Features“ oder „Security-Schulungen und Fortbildungen“ würden die Sicherheitsniveau verbessern.

“Die Erfahrung zeigt, dass die Etablierung einer Security-Baseline, die wohl wirkungsvollste Maßnahme ist. Es wird ein Grundstock an Sicherheitschecks benötigt, auf denen nach und nach aufgebaut werden kann. Diese beinhalten alle genannten Bereiche der nachgefragten Maßnahmen. Hierbei sollten risikobasiert etwaige Altlasten betrachtet und priorisiert werden.

“Die Erfahrung zeigt, dass die Etablierung einer Security-Baseline, die wohl wirkungsvollste Maßnahme ist. Es wird ein Grundstock an Sicherheitschecks benötigt, auf denen nach und nach aufgebaut werden kann. Diese beinhalten alle genannten Bereiche der nachgefragten Maßnahmen. Hierbei sollten risikobasiert etwaige Altlasten betrachtet und priorisiert werden.

Elementar ist es anschließend, die Security Baseline automatisiert zu überprüfen und einen Kontroll-Prozess zu etablieren. Auf diese Weise können neu entstehende Probleme zeitnah identifiziert und kosteneffizient mitigiert werden. Gleichzeitig wird hierdurch auch die Grundlage gelegt, den Fortschritt der Umsetzung in der gesamten Landschaft kontinuierlich vermessen und reporten zu können”, meint Frederik Weidemann, Chief Technical Evangelist Onapsis.

Höhere Transparenz bei Schnittstellen zu Cloud- und On-Premises-Systemen gewünscht

In welchem Kontext wünschen sich SAP-Sicherheitsverantwortliche mehr Transparenz? 52 Prozent wünschen mehr Transparenz bei Schnittstellen zu Cloud- und On-Premise-Systemen, 41 Prozent bei möglichen SoD-Konflikten (Rollen und Berechtigungen), 36 Prozent bei kundeneigenen Entwicklungen und SAP-Transporten, 34 Prozent bei der SAP-Systemkonfiguration und 27 Prozent zu dringend notwendigen Maßnahmen. Keiner antwortete, dass nirgends höhere Transparenz gewünscht wird. Es waren mehrere Antworten möglich.

In welchem Kontext wünschen sich SAP-Sicherheitsverantwortliche mehr Transparenz? 52 Prozent wünschen mehr Transparenz bei Schnittstellen zu Cloud- und On-Premise-Systemen, 41 Prozent bei möglichen SoD-Konflikten (Rollen und Berechtigungen), 36 Prozent bei kundeneigenen Entwicklungen und SAP-Transporten, 34 Prozent bei der SAP-Systemkonfiguration und 27 Prozent zu dringend notwendigen Maßnahmen. Keiner antwortete, dass nirgends höhere Transparenz gewünscht wird. Es waren mehrere Antworten möglich.

Bei den Antworten wird sichtbar, dass hybride SAP-Landschaften entstehen und neue Sicherheitsfragestellungen auftauchen. „Für mich ist erstaunlich, dass viele Unternehmen nicht die am Markt verfügbaren Lösungen nutzen, um SoD-Konflikte, SAP-Eigenentwicklungen, Transporte oder Systemkonfigurationen automatisiert zu prüfen und damit kontinuierlich hohe Transparenz zu bekommen“, kommentiert Helge Sanden (IT-Onlinemagazin) die Zahlen.

„Durch die digitale Transformation und Nutzung hybrider IT-Landschaften ist mit einer steigenden Anzahl von Schnittstellen zu rechnen. Typische SAP-Systeme haben heute schon bis zu mehrere Tausend Schnittstellen. Bei so einer großen Anzahl ist es schwierig, den Überblick zu behalten. Ich würde allen Unternehmen empfehlen, ihre Schnittstellen zu inventarisieren und im Bestfall auch die Datenflüsse zu dokumentieren beziehungsweise zu überprüfen:

„Durch die digitale Transformation und Nutzung hybrider IT-Landschaften ist mit einer steigenden Anzahl von Schnittstellen zu rechnen. Typische SAP-Systeme haben heute schon bis zu mehrere Tausend Schnittstellen. Bei so einer großen Anzahl ist es schwierig, den Überblick zu behalten. Ich würde allen Unternehmen empfehlen, ihre Schnittstellen zu inventarisieren und im Bestfall auch die Datenflüsse zu dokumentieren beziehungsweise zu überprüfen:

Welche Arten von Daten werden über die Schnittstelle ausgetauscht? Ist die tatsächliche Verwendung der Schnittstelle auch in der Gesamt-Architektur so angedacht? Welche Schnittstellen werden nicht mehr gebraucht und können deaktiviert werden? Sind alle Schnittstellen entsprechend verschlüsselt und gesichert? Nur mit Transparenz lässt sich Sicherheit auch gewährleisten“, empfiehlt Reza Mehman, Chief Innovation Officer bei Onapsis.

Wie werden SAP-Schnittstellen auf mögliche Sicherheitsrisiken überprüft?

26 Prozent der Unternehmen überprüfen SAP-Schnittstellen auf mögliche Sicherheitsrisiken einmal, nämlich bei der Entwicklung. 25 Prozent überprüfen die Schnittstellen stichprobenartig, 25 Prozent kontinuierlich und 6 Prozent gar nicht. 19 Prozent der Teilnehmenden an der Umfrage können hierzu keine Angaben machen, weil sie es nicht wissen.

26 Prozent der Unternehmen überprüfen SAP-Schnittstellen auf mögliche Sicherheitsrisiken einmal, nämlich bei der Entwicklung. 25 Prozent überprüfen die Schnittstellen stichprobenartig, 25 Prozent kontinuierlich und 6 Prozent gar nicht. 19 Prozent der Teilnehmenden an der Umfrage können hierzu keine Angaben machen, weil sie es nicht wissen.

Bei rund einem Viertel der SAP-Systeme dürften die SAP-Schnittstellen ausreichend abgesichert sein. Beim Rest dürfte demnach die Hoffnung überwiegen, dass schon nichts passiert.

“Mit dem Verschieben von Teil-Funktionalitäten in die Cloud wird das Thema immer wichtiger. Denn es gibt immer mehr Schnittstellen zu externen Diensten – also den Cloud Apps – parallel zu den Teilen, die On-Premises im Rechenzentrum oder beim Hoster bleiben. Wir haben hier bei Erst-Assessments Erkenntnisse gewonnen, die typisch sind:

Eine exemplarische Situation ist, dass ein Kunde glaubt, nur zehn Schnittstellen zu haben. Er fällt dann aus allen Wolken, wenn die toolbasierte Analyse zeigt, dass es in Wahrheit 60-70 Schnittstellen sind. Unsere Empfehlung ist, genau hier anzusetzen und Transparenz bei den Schnittstellen herzustellen. Danach kann man überlegen, welche Daten über welche Schnittstelle fließen und welche Maßnahmen ergriffen werden müssen”, erläutert Dr. Markus Schumacher.

SAP-Sicherheit bei der S/4HANA-Migration berücksichtigt?

Wie im letzten Jahr wollten wir wissen, welche Rolle die SAP-Sicherheit bei der S/4HANA-Migration spielt? 17 Prozent (Vorjahr: 27 Prozent) gaben an, dass SAP-Sicherheit keine Berücksichtigung bei der S/4HANA-Migration findet. 33 Prozent (Vorjahr: 42 Prozent) der Unternehmen berücksichtigen die SAP-Sicherheit in einer Vorstudie oder PoC, 32 Prozent (Vorjahr: 45 Prozent) im Migrationskonzept und 28 Prozent (Vorjahr: 48 Prozent) im Betriebskonzept. 28 Prozent können hierzu keine Auskunft geben. Es waren mehrere Antworten möglich.

„Es freut mich, dass im Vergleich zum Vorjahr deutlich mehr Unternehmen bei der S/4HANA-Migration an die SAP-Sicherheit denken. Trotzdem wird offenbar weiterhin mit jedem sechsten Projekt eine riesige SAP-Sicherheitslücke aufgemacht, die sich später schwer schließen lassen dürfte.

„Es freut mich, dass im Vergleich zum Vorjahr deutlich mehr Unternehmen bei der S/4HANA-Migration an die SAP-Sicherheit denken. Trotzdem wird offenbar weiterhin mit jedem sechsten Projekt eine riesige SAP-Sicherheitslücke aufgemacht, die sich später schwer schließen lassen dürfte.

SAP-Security sollte man bei der HANA- und S/4HANA-Architektur und in den Migrationsprojekten und Fiori-Vorhaben von Anfang an berücksichtigen“, meint Helge Sanden (IT-Onlinemagazin).

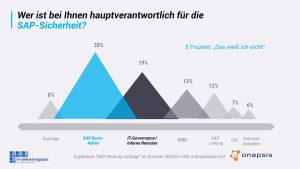

Wer ist für SAP-Sicherheit verantwortlich?

Wie im Vorjahr fragten wir die SAP-Anwenderunternehmen, wer bei ihnen hauptverantwortlich für die SAP-Sicherheit ist: In den meisten Unternehmen (30 Prozent / Vorjahr: 29 Prozent) hat die SAP-Basis-Administration die Hauptverantwortung, bei 19 Prozent (Vorjahr: 22 Prozent) der Unternehmen die IT-Governance / interne Revision, bei 13 Prozent (Vorjahr: 16 Prozent) der CISO, bei 7 Prozent (Vorjahr: 5 Prozent) der CIO und bei 12 Prozent (Vorjahr: 11 Prozent) die SAP-Leitung. Bemerkenswert: 6 Prozent gaben an, dass der externe Systembetreiber die Hauptverantwortung für die SAP-Sicherheit trage.

Wie im Vorjahr fragten wir die SAP-Anwenderunternehmen, wer bei ihnen hauptverantwortlich für die SAP-Sicherheit ist: In den meisten Unternehmen (30 Prozent / Vorjahr: 29 Prozent) hat die SAP-Basis-Administration die Hauptverantwortung, bei 19 Prozent (Vorjahr: 22 Prozent) der Unternehmen die IT-Governance / interne Revision, bei 13 Prozent (Vorjahr: 16 Prozent) der CISO, bei 7 Prozent (Vorjahr: 5 Prozent) der CIO und bei 12 Prozent (Vorjahr: 11 Prozent) die SAP-Leitung. Bemerkenswert: 6 Prozent gaben an, dass der externe Systembetreiber die Hauptverantwortung für die SAP-Sicherheit trage.

„Richtig aufgehoben ist die Hauptverantwortung im Management. Je nach Zuschnitt der Ressorts kann das beim CIO oder auch beim CFO liegen, der oft für das Risikomanagement zuständig ist. Zumindest eine Governance-Funktion sollte außerhalb der Technik angesiedelt sein, damit entsprechende Visibilität im Management entsteht — und damit verbunden auch die Macht, notwendige Maßnahmen umzusetzen. Eine rein technische Verankerung greift meiner Einschätzung nach zu kurz und trägt der Bedeutung von ERP-Systemen für das Business der Kunden nicht angemessen Rechnung”, fasst Dr. Markus Schumacher zusammen.

Teilnehmerstimmen

Einige Kommentare von Teilnehmenden zur SAP-Sicherheit möchten wir Ihnen nicht vorenthalten:

„Lange Zeit galten SAP-Systeme als relativ sicher, da sie nur in gesicherten internen Netzwerken eingesetzt wurden. Durch die vielfachen Öffnungen der SAP-Systeme nach außen sind die Gefahren deutlich vielfältiger geworden. Hier vermisse ich sichtbare Anstrengungen der SAP, diesen Entwicklungen Rechnung zu tragen.“

„SAP Security „Standardtools“ sind durchwegs nicht so, wie man es brauchen würde. Man ist auf teure Zusatzprodukte angewiesen. Dies führt dazu, dass SAP in der IT-Infrastruktur als Ganzes in Frage gestellt wird, da zu teuer.“

„Hybride und Cloud-Landschaften werden immer komplexer und damit die Security-Themen. Die im Standard von Cloudlösungen vorgesehenen Authentifizierungsmethoden (User/Passwort) sind Old School! Hier erwarte ich mehr!“

Zusammenfassung

- SAP-Securitybudgets werden durch Corona kaum beeinflusst

- Rund jedes sechste Unternehmen vernachlässigt die SAP-Sicherheit bei der S/4HANA-Migration vollständig.

- Aktuell dürfte (nur) bei rund einem Viertel der Unternehmen die Absicherung der Schnittstellen ausreichend sein. Dabei wünschen sich SAP-Anwenderunternehmen mehr Transparenz bei Schnittstellen zu Cloud- und On-Premise-Systemen, um die Sicherheit zu gewährleisten.

- Bei den meisten Unternehmen ist nicht ein Managementvertreter, sondern die SAP Basis-Administration hauptverantwortlich für SAP-Sicherheit. In dieser Rolle fehlt es typischerweise an Ressourcen und Einflussmöglichkeiten, um dieser Verantwortung gerecht zu werden.

Bewertung der Ergebnisse

Dr. Markus Schumacher zieht folgende Schlüsse aus den Umfrageergebnissen zur SAP-Security:

„Die Ergebnisse entsprechen im Wesentlichen unseren Erwartungen. Es zeigt sich ein ähnliches Bild wie schon die Jahre zuvor. Was sich verändert hat, ist der Trend hin zu den hybriden Lösungen, der weiter auf dem Vormarsch ist.

Die Sicherheitssituation der ERP-Systeme ist nach wie vor nicht zufriedenstellend. Wir empfehlen, dringlichst eine Security-Baseline zu etablieren, um einen Grundstock für die Absicherung gewährleisten zu können. Weiterhin können automatisierte Tools eine enorme Entlastung garantieren. Auf den DSAG-Technologietagen 2020 wurde die Forderung nach einer einheitlichen Security-Lösung sowie einem einheitlichen Dashboard laut. Diese Forderung spiegelt sich auch in der vorliegenden Umfrage wider.

Wir freuen uns daher umso mehr, berichten zu können, dass Onapsis und die SAP eine neue Partnerschaft eingegangen sind, bei der die Onapsis-Platform als neuer Standard für Cybersicherheit und Compliance gehandelt wird: Als „Endorsed App“ wird die Onapsis-Plattform offiziell von SAP unterstützt, um ihre Kunden vor Cyber-Bedrohungen zu schützen, die Einhaltung gesetzlicher Vorschriften zu rationalisieren und die Verfügbarkeit und Leistung geschäftskritischer SAP-Anwendungen in Cloud-, Hybrid- und on-premise -Implementierungen zu verbessern.”

Anzeige

Weiterführende Informationen:

Präsentation der Umfrageergebnisse „SAP-Security 2020“ und Diskussion:

Ist Ihr Unternehmen Vorreiter oder Schlusslicht bei SAP-Sicherheit?

12.11.20 | Expert-Talk mit Onapsis

Hier anmelden …

IT-Onlinemagazin

IT-Onlinemagazin

One comment

Pingback: SAP-Security: Ganzheitliche Sicherheitskonzepte sind notwendig – IT-Onlinemagazin