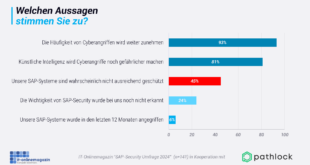

45 Prozent der SAP-Systeme sind wahrscheinlich nicht ausreichend geschützt, nur 40 Prozent der Unternehmen sehen sich gewappnet, um bei einem Angriff auf SAP schnell reagieren und geschäftsfähig bleiben zu können – ein wesentlicher Grund, weshalb die Investitionen in Sicherheit weiter ansteigen, vor allem in den Bereichen Monitoring, Angriffserkennung, Vulnerability- und Patchmanagement sowie bei der Einbindung der SAP- in die IT-Security. …

weiterlesen »DSAG-Event bringt Klarheit — aber auch neue SAP-Fragen

Was waren die wichtigsten Erkenntnisse der DSAG-Technologietage 2024 in Hamburg? SAP-Kunden fordern vom Hersteller SAP eine Zukunfts-, Planungs- und Investitionssicherheit. Das ist insbesondere für die Konsolidierung und Modernisierung der gewachsenen IT-Landschaften nötig, da jetzt richtungsweisende Entscheidungen für die nächsten Jahre bis Jahrzehnte getroffen werden. „Wird wirklich niemand zurückgelassen?“, formulierte DSAG-Technologievorstand Sebastian Westphal daher die Kunden-Befürchtung, mit den bisherigen On-Premises-Lösungen nicht …

weiterlesen »Cybersecurity: Rund 50 Prozent fürchten um Existenz

Sie kommen sehr schnell und oft immer noch unverhofft: Cyberangriffe richten nicht nur einen immensen Schaden an, rund die Hälfte der Unternehmen in Deutschland fürchtet mittlerweile um ihre Existenz. Das sind eindeutige Zahlen von August 2023 aus einer Studie des Bundeskriminalamts (BKA) zu Cybercrime in Kooperation mit dem Digitalverband Bitkom. „Entscheider müssen sich spätestens jetzt die Frage stellen, ob alles …

weiterlesen »14. IT-Onlinekonferenz für Cloud-Transformation und Security mit SAP

Vierzehntes Gipfeltreffen der SAP-Community: Bei der 14. IT-Onlinekonferenz (26.-28.09.23) berichten SAP-Kunden gemeinsam mit SAP und SAP-Partnern, wie sie ihre Cloud-Transformation, das Cloud-Management und die SAP-Sicherheit umgesetzt haben. Beiersdorf, Berliner Wasserbetriebe, everdrop, Mainzer Stadtwerke, Nintendo, thyssenkrupp, ein Top-Retailer und weitere Unternehmen geben Erfahrungsberichte und Empfehlungen — und das „Who´s who“ der SAP-Community präsentiert sie wieder. Wer teilnimmt, profitiert von einem Wissensvorsprung! …

weiterlesen »KI und ihr Einfluss auf die SAP-Cybersicherheit

Die jüngsten Meilensteine bei der Weiterentwicklung Künstlicher Intelligenz im Bereich generativer Sprachmodelle haben das Potenzial, auch die SAP Threat Intelligence zu beeinflussen – also die Art und Weise, wie Security-Verantwortliche evidenzbasierte Informationen über Cyber-Angriffe organisieren und analysieren. Christoph Nagy, Geschäftsführer von SecurityBridge, teilt im Gastbeitrag seine Gedanken zu den Chancen, Risiken mit uns — und gibt eine Empfehlung zum KI-Umgang …

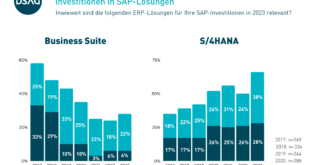

weiterlesen »Unternehmen investieren in IT, SAP und Cyber-Security

Bei über der Hälfte der Unternehmen in Deutschland, Österreich und der Schweiz steigen die IT- und SAP-Investitionsbudgets 2023 gegenüber dem Vorjahr. Am meisten investiert wird in SAP S/4HANA-Lösungen. Bei den übergreifenden Themen mit Relevanz für die Investitionsplanung liegt Cyber-Security mit Abstand vorne. Das sagt der Investitionsreport 2023 der Deutschsprachigen SAP-Anwendergruppe e. V. (DSAG), an dem im Frühjahr 265 Unternehmen teilnahmen. …

weiterlesen »12. IT-Onlinekonferenz für Finance, Security, Personal und IT

Zwölftes Gipfeltreffen der SAP-Community: Bei der 12. IT-Onlinekonferenz (09.-11.05.23) berichten SAP-Kunden gemeinsam mit SAP und SAP-Partnern, wie sie ihre Finanz- und Personalprozesse mit SAP-Lösungen optimieren und wie sie die Anforderungen an die Cybersecurity lösen, das in vielen Unternehmen das Haupt-Investitionsthema 2023 ist. BayWa, EDEKA-Einzelhändler Feneberg, Hamburg Commercial Bank, SAP (als sein eigener Kunde), Schüco, Thüringer Energie (TEAG) und weitere Unternehmen geben …

weiterlesen »Cybersecurity-Idee gewinnt DSAG-Hackathon

Wenn Innovation und Talent in dramatisch kurzer Zeit aufeinander trifft, nennt man das Hackathon. So auch geschehen im Vorfeld zu den DSAG-Technologietagen 2023 in Mannheim. Insgesamt sechs Teams aus bis zu drei Studierenden traten zu den Themen Fiori App und Big Data, Secure by Design, Integrationslösung mit Echtzeitanalysen und Cyber Security gegeneinander an. Drei Teams kamen ins Finale und präsentierten …

weiterlesen »SAP-Security Budgets steigen 2023

27 Prozent der SAP-Kunden haben festgestellt, dass ihre SAP-Systeme in den letzten 12 Monaten angegriffen wurden. Die Security-Budgets der SAP-Anwenderunternehmen steigen. Die meisten Aktivitäten dürften bei der Einbindung der SAP-Security in die IT-Security und bei Monitoring und Angriffserkennung (Threat Detection) umgesetzt werden. Ausgelöst werden konkrete Maßnahmen oft durch Audits: 70 Prozent geben an, dass Ergebnisse von Security-Audits die maßgeblichen Treiber …

weiterlesen »Wer sind die typischen SAP-Angreifer?

Wenn man Angriffsversuche auf SAP-Systeme abwehren möchte, sollte man sich auch mit den möglichen Angreifern und ihren Motiven auseinandersetzen. Die Ziele und die Auswirkungen ihrer kriminellen Aktivitäten können höchst unterschiedlich sein. Christoph Nagy, Geschäftsführer von SecurityBridge, einem Spezialisten für SAP-Sicherheit mit Hauptsitz in Ingolstadt, unterscheidet in seinem Gastbeitrag fünf wesentliche Angreifer-Typen. Wer steckt hinter Angriffen auf SAP-Systeme? Oktober 2012, …

weiterlesen » IT-Onlinemagazin

IT-Onlinemagazin