SAP-Kunden haben keine klare Meinung, ob On-Premises-Systeme im Eigenbetrieb oder SaaS-Lösungen aus der Cloud sicherer sind. Die Verantwortung für die Sicherheit der Daten bei Nutzung von SaaS-Lösungen sehen sie eher beim Anbieter als bei sich selbst. Um Transparenz über Schnittstellen von Cloud- und On-Premises-Systemen zu bekommen, benötigen sie Monitoring zu Schnittstellenbenutzern, Berechtigungen und zur Schnittstellenkonfiguration. Mehr als die Hälfte der SAP-Kunden nutzt kein zentrales SAP-Security Dashboard. Die große Mehrheit weiß nicht, wie oft ihre SAP-Systeme in den letzten zwölf Monaten angegriffen wurden.

Ergebnisse Umfrage SAP-Sicherheit 2021

Das sind einige Ergebnisse der jährlichen SAP-Community Umfrage aus dem Frühsommer 2021 im IT-Onlinemagazin, die vom SAP-Sicherheitsspezialisten Onapsis fachlich begleitet und gesponsert wurde. 130 Mitglieder aus der SAP-Community haben teilgenommen. Zusätzlich bewertet Frederik Weidemann, Chief Technical Evangelist bei Onapsis, die Umfrageergebnisse.

SAP im Eigenbetrieb gefühlt etwas sicherer?

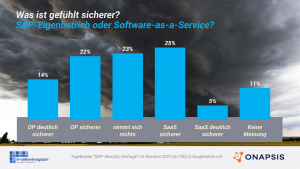

Wir fragten die Teilnehmenden, was ist aus ihrer Sicht sicherer ist: Der SAP-Eigenbetrieb oder Software-as-a-Service? 14 Prozent bewerten SAP On-Premises deutlich sicherer, 22 Prozent sicherer. Das nimmt sich nichts, sagten 23 Prozent. 25 Prozent meinen SaaS ist sicherer, weitere 5 Prozent sagen „deutlich sicherer“. 11 Prozent wollen sich kein Urteil erlauben.

Wir fragten die Teilnehmenden, was ist aus ihrer Sicht sicherer ist: Der SAP-Eigenbetrieb oder Software-as-a-Service? 14 Prozent bewerten SAP On-Premises deutlich sicherer, 22 Prozent sicherer. Das nimmt sich nichts, sagten 23 Prozent. 25 Prozent meinen SaaS ist sicherer, weitere 5 Prozent sagen „deutlich sicherer“. 11 Prozent wollen sich kein Urteil erlauben.

Es gibt demnach keinen klaren Trend: Addiert man die Einzelergebnisse, fühlen sich 36 Prozent im Eigenbetrieb und 30 Prozent in der Cloud sicherer. 23 Prozent bewerten beide Betriebsmodelle bezüglich der Sicherheit gleich.

Ein Teilnehmender kommentierte: „On-Premise war so lange sicherer, bis der Bedarf aufkam, Lösungen für Zugänge „von draußen“ (außerhalb der eigenen Firewall) bereitzustellen. Diese Lösungen werden standardmäßig von den Cloud- und SaaS-Anbietern in einer Weise abgesichert, die wir intern erst noch lernen müssten. Auf lange Sicht, mit der Investition in Personal und Knowhow wäre On-Premises bestimmt sicherer, nur die Bereitschaft für diese Investition fehlt an ganz vielen Stellen. Damit ist SaaS eine schnelle, ziemlich sichere Lösung.“

„Um sich nicht nur von seinem Bauchgefühl leiten zu lassen, sollte der Reifegrad der IT-Sicherheit objektiv betrachtet und messbar gemacht werden. Häufig gibt es bereits Compliance-Frameworks, die im Eigenbetrieb genutzt werden. Analog sollte das auch im Cloud-Bereich erfolgen. Ich würde mich nicht nur auf Verträge mit externen Dienstleistern und Cloud-Anbietern verlassen wollen und darauf vertrauen, dass alle Vorgaben eingehalten werden. Haben Sie denn überhaupt Vorgaben gemacht — und messen Sie im Cloud-Bereich, ob beispielsweise Berechtigungen, für die Sie verantwortlich sind, sicher eingestellt sind“, gibt Frederik Weidemann (Foto) eine Anregung zur Verbesserung.

„Um sich nicht nur von seinem Bauchgefühl leiten zu lassen, sollte der Reifegrad der IT-Sicherheit objektiv betrachtet und messbar gemacht werden. Häufig gibt es bereits Compliance-Frameworks, die im Eigenbetrieb genutzt werden. Analog sollte das auch im Cloud-Bereich erfolgen. Ich würde mich nicht nur auf Verträge mit externen Dienstleistern und Cloud-Anbietern verlassen wollen und darauf vertrauen, dass alle Vorgaben eingehalten werden. Haben Sie denn überhaupt Vorgaben gemacht — und messen Sie im Cloud-Bereich, ob beispielsweise Berechtigungen, für die Sie verantwortlich sind, sicher eingestellt sind“, gibt Frederik Weidemann (Foto) eine Anregung zur Verbesserung.

„Ich höre von SAP-Kunden, dass die gefühlte Sicherheit im eigenen Keller oftmals höher ist, als wenn die Systeme irgendwo in der Cloud stehen. Ob das Gefühl stimmt, ist jedoch fraglich. Jedes Unternehmen muss selbstkritisch bewerten, ob man im eigenen Haus genügend Expertise hat, um die steigende Anzahl der Angriffsvektoren abzusichern und die hohe Komplexität zu managen“, meint Helge Sanden (IT-Onlinemagazin).

Wer ist bei SaaS-Lösungen für die Sicherheit der Daten verantwortlich?

Wir wollten bei Nutzung von SaaS-Lösungen wissen, wen die SAP-Kunden für die Sicherheit der Daten in der Verantwortung sehen.

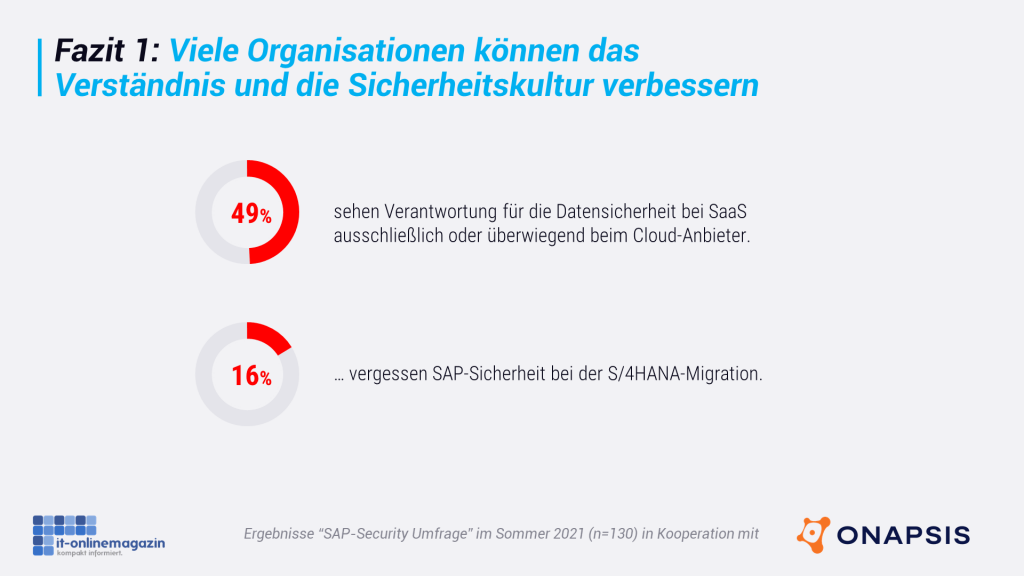

46 Prozent meinen, Anbieter und Kunden sind in der gemeinsamen Verantwortung, 38 Prozent sehen die Verantwortung überwiegend und 11 Prozent ausschließlich beim Anbieter. Sich selbst ausschließlich verantwortlich sehen nur 5 Prozent der Teilnehmenden.

Teilnehmende meinten: „Bei SaaS-Lösungen liegt die technische Verantwortung zu 90 Prozent beim Anbieter. Der Kunde ist nur für die Endgeräte und deren Zugänge auf seiner Seite verantwortlich.“ oder „Im Sinne der RACI-Matrix: Responsible = Anbieter und Kunde, Accountable = Kunde“

Frederik Weidemann erläutert: „Wer für was verantwortlich ist, muss in den Verträgen mit den Anbietern geregelt werden. Meiner Erfahrung nach werden von Anbietern in der Regel die Bereiche von der Hardware bis zur Applikationsebene übernommen. Das bedeutet, dass die Verantwortung für alles oberhalb der Applikationsebene meistens beim Kunden liegt. Hierzu gehört unter anderem die Verantwortung für die eigenen Daten und das Einhalten der Gesetze, die Bereiche der Berechtigungen und Konfiguration, sowie die Prozesssicherheit.

Oft überlappen dabei einzelnen Bereiche in der Verantwortung auf der Applikationsebene. Schauen Sie genau in Ihre Verträge und bewerten Sie, welche Regressansprüche Sie im Ernstfall stellen könnten. Auf den zweiten Blick sind diese Ansprüche oft viel geringer als erwartet — und stehen in keinem Verhältnis zum Schadensfall oder Reputationsverlust, den ein IT-Sicherheitsvorfall mit sich bringen würde.“

„Es ist vielleicht der Wunsch, aber ein Fehleinschätzung, die Verantwortung für Sicherheit der Daten mit SaaS ganz oder teilweise outsourcen zu können“, meint Helge Sanden.

Möchten Sie die Umfrageergebnisse zur SAP-Sicherheit 2021 ausführlich erläutert bekommen? Frederik Weidemann und Helge Sanden haben die Ergebnisse gemeinsam vorgestellt und Schlussfolgerungen diskutiert.

Möchten Sie die Umfrageergebnisse zur SAP-Sicherheit 2021 ausführlich erläutert bekommen? Frederik Weidemann und Helge Sanden haben die Ergebnisse gemeinsam vorgestellt und Schlussfolgerungen diskutiert.

SAP-Security-Umfrage 2021: Ergebnispräsentation hier anschauen …

Transparenz über Schnittstellen zwischen Cloud- und On-Premise-Systemen?

Wir fragten, was die Teilnehmenden benötigen, um Transparenz bei Schnittstellen zwischen Cloud- und On-Premise-Systemen zu bekommen? Es waren mehrere Antworten erlaubt.

85 Prozent benötigen ein Monitoring von Schnittstellenbenutzern und Berechtigungen. 80 Prozent ein Monitoring zur Schnittstellenkonfiguration (z.B. Verschlüsselung), 66 Prozent eine Inventarisierung aller Schnittstellen, 62 Prozent ein übergreifendes IAM (Identity & Access Management) und 37 Prozent eine Datenklassifizierung.

Ein Teilnehmender kommentiert: „Tatsächlich sind das alles Punkte, die grundsätzlich für den Betrieb von Schnittstellen gelten. Und vieles davon ist auch schon bei Schnittstellen zwischen den On-Premise-Systemen nicht gegeben. Der Umzug in die Cloud von Systemen kann hier eine Chance für die Inventarisierung sein, wenn man sich genug Zeit nimmt, den Umzug auch wirklich vollständig zu dokumentieren.

„Ein vollständiges Schnittstellenmonitoring ist notwendig, um den Überblick über seine kritischen Daten zu behalten. Immer mehr Unternehmen verfolgen eine Cloud-First-Strategie, daher bleibt es nicht bei einem Anbieter oder bei einer Cloud-Anwendung. Sind die Daten in der Cloud, lassen Sie sich leicht mit weiteren Anwendungen teilen. Wer hat dann noch einen Überblick, wo welche Daten — mit welchen Berechtigungen — gespeichert sind, wenn es kein automatisches Schnittstellenmonitoring gibt? Bei den heutigen Datenmengen und der Geschwindigkeit, mit der neue Funktionalität in Cloud-Anwendungen bereitgestellt werden, ist ein Überblick mit manuellen Kontrollen weder praktikabel noch zeitgemäß“, meint Frederik Weidemann.

Welche Informationen liefert ein zentrales SAP-Security-Dashboard?

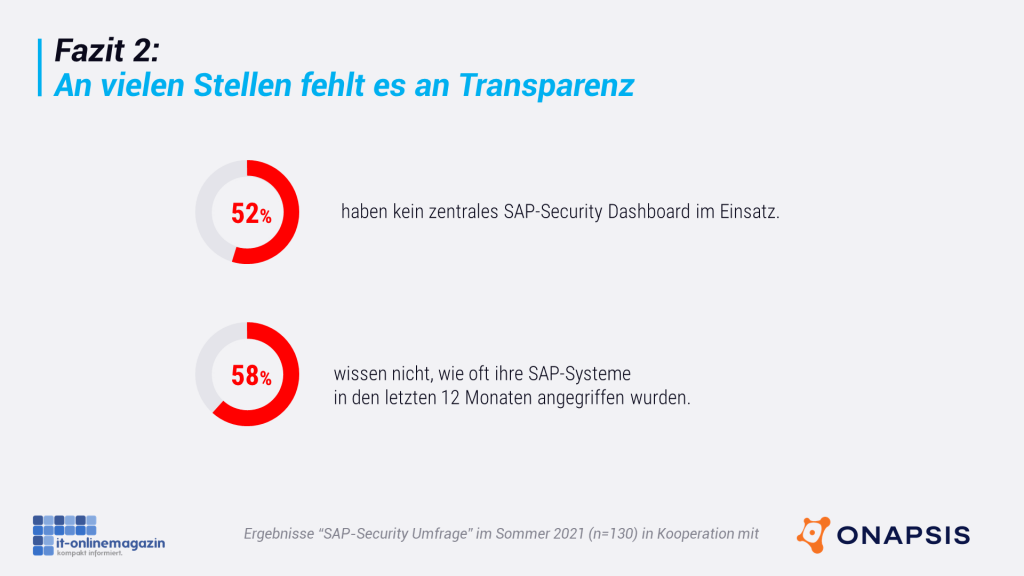

Wir fragten, ob ein SAP-Security Dashboard genutzt wird, und wenn ja, was dieses signalisiert. 52 Prozent haben kein zentrales SAP-Security Dashboard, weitere 17 Prozent wissen nicht, ob es ein derartiges Dashboard im eigenen Unternehmen gibt.

Bei 80 Prozent ermöglicht es ein Vulnerability Management für Security Patches, bei 62 Prozent einen Überblick zu aktuellen Angriffen auf SAP-Applikationsebene (SIEM und SOC-Prozesse) und bei 61 Prozent ein Vulnerability Management für die Konfiguration, bei 51 Prozent das Vulnerability Management für Custom Code / Eigenentwicklungen, bei 44 Prozent das Vulnerability Management für Berechtigungen und SOD, bei 40 Prozent das Vulnerability Management für Interfaces und bei 25 Prozent Vulnerability Management für Cloud-Services (z.B. via CSPM oder SSPM).

Ausgewählte Teilnehmerkommentare waren: „Bislang kenne ich nur den Early Watch Report“, „Management Dashboard zum Steuern der Themen auf einer holistischen Ebene“ oder „… zumindest nicht für SAP.“

„Zwischen 50 – 70 Prozent der Befragten haben keinen dauerhaften zentralen Überblick über den Reifegrad der Sicherheit ihrer SAP-Systeme. Fairerweise könnte man sagen, es gibt dort gegebenenfalls manuelle Kontrollen. Ab wie praktikabel ist das in hybriden Landschaften und einer IT-Welt, in der sich Software regelmäßig und teilweise komplett ändert. Bei vielen Unternehmen steht die S/4HANA-Transformation noch aus, wie soll das sicher erfolgen, wenn kein zentraler Überblick existiert, der tagesaktuell den Reifegrad in allen Bereichen anzeigt? Ich finde das sehr mutig. Was passiert in diesen Unternehmen, wenn ein IT-Sicherheitsproblem oder -vorfall eintritt — oder ist man überhaupt in der Lage, solche zu erkennen? Wenn mir jemand Geld aus der Tasche stiehlt, sehe ich das, weil das Geld dann weg ist, bei Daten ist das anders“, warnt Frederik Weidemann.

Wird SAP-Sicherheit bei der S/4HANA-Migration berücksichtigt?

Wie bereits in den letzten Jahren wollten wir wissen, welche Rolle die SAP-Sicherheit bei der S/4HANA-Migration spielt? 16 Prozent (2020: 17 Prozent / 2019: 27 Prozent) gaben an, dass SAP-Sicherheit keine Berücksichtigung bei der S/4HANA-Migration findet.

23 Prozent (2020: 33 Prozent / 2019: 42 Prozent) der Unternehmen berücksichtigen die SAP-Sicherheit in einer Vorstudie oder PoC, 28 Prozent (2020: 32 Prozent / 2019: 45 Prozent) im Migrationskonzept und 42 Prozent (2020: 28 Prozent / 2019: 48 Prozent) im Betriebskonzept. 36 Prozent (2020: 28 Prozent) können hierzu keine Auskunft geben. Es waren mehrere Antworten möglich.

„Offenbar werden in jedem sechsten S/4HANA-Projekt neue Sicherheitslücken geschaffen. Das ist insbesondere bedenklich, wenn mit der HANA- und S/4HANA-Architektur die Grundlage für die nächsten Jahre gelegt wird. Potenzielle Schwachstellen nachträglich zu schließen, erfordert oft hohe Zusatzaufwände.

„Offenbar werden in jedem sechsten S/4HANA-Projekt neue Sicherheitslücken geschaffen. Das ist insbesondere bedenklich, wenn mit der HANA- und S/4HANA-Architektur die Grundlage für die nächsten Jahre gelegt wird. Potenzielle Schwachstellen nachträglich zu schließen, erfordert oft hohe Zusatzaufwände.

Für digitalisierte und automatisierte Prozesslandschaften gehört SAP-Sicherheit als obligatorischer Bestandteil – und von Anfang an – in die zukünftige SAP-Architektur“, meint Helge Sanden (Foto, IT-Onlinemagazin).

„Wenn nur 23 Prozent SAP-Sicherheit in einer Vorstudie oder im POC berücksichtigen, bzw. 28 Prozent im Migrationskonzept, bedeutet das umgekehrt, dass 49 Prozent keine optimale Secure-by-Design Strategie verfolgen. Diese 49 Prozent verpassen die Möglichkeit, bereits in der Vorstudie notwendige IT-Sicherheitsanforderungen rechtzeitig zu formulieren, die später sonst zu zusätzlichen Kosten führen werden. Ich frage mich, wie viele dieser 49 Prozent auch zu den 50 – 70 Prozent gehören, die kein zentrales SAP-Security-Dashboard haben“, kommentiert Frederik Weidemann.

Wie oft werden SAP-Systeme angegriffen?

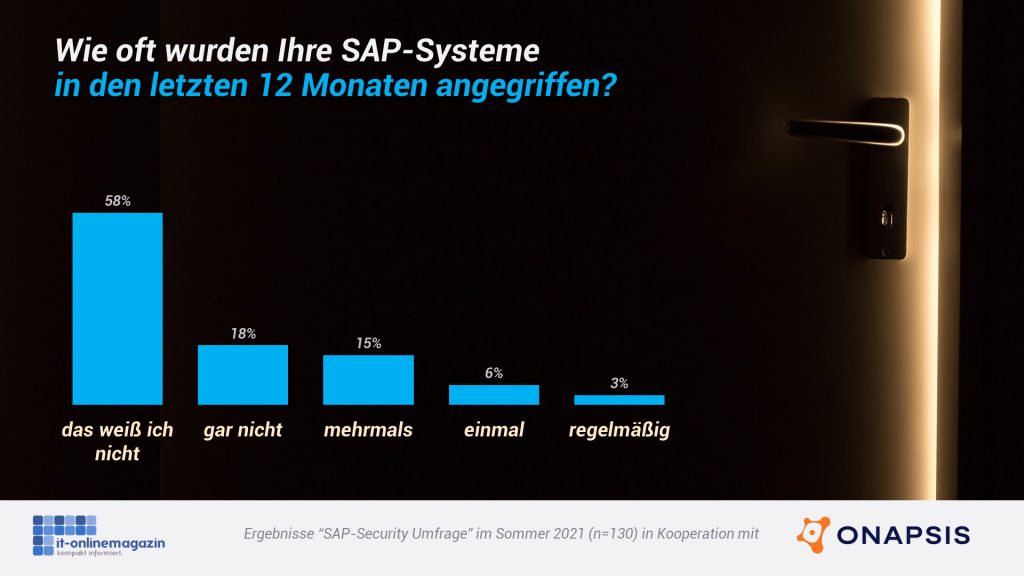

Auf die Frage, wie oft die eigenen SAP-Systeme in den letzten 12 Monaten angegriffen wurden, antworteten 58 Prozent „das weiß ich nicht“, 18 Prozent antworteten „gar nicht“, 15 Prozent „mehrmals“, 6 Prozent „einmal“ und 3 Prozent „regelmäßig“.

„Hinter vorgehaltener Hand berichten mir SAP-Kunden und SAP-Partner regelmäßig von erfolgreichen Angriffen, auch vom BSI bekam ich derartige Aussagen. Die Auswirkungen von Cyberangriffen werden immer häufiger öffentlich, wenn die Wasserversorgung oder Ölversorgung angegriffen werden — diese Berichte schaffen neue Sensibilität und Meinungsbildung. Es ist davon auszugehen, dass nur die Spitze des Eisbergs der Angriffe von den Betroffenen bemerkt und öffentlich wird“, gibt Helge Sanden ein Stimmungsbild.

„In unserem kürzlich veröffentlichten Threat-Report, der in Zusammenarbeit mit SAP entstanden ist, haben wir festgestellt, dass Angriffe auf SAP-Systeme allgegenwärtig, kontinuierlich und automatisiert stattfinden. Die Angreifer haben dabei ein sehr hohes technisches SAP-Hintergrundwissen.

Sie sind in der Lage eigene Exploits zu entwickeln, ohne dass ein Public Exploit verfügbar ist. Ferner patchen sie teilweise die SAP-Systeme nach einem erfolgreichen Einbruch, um exklusiv Zugriff zu haben. Ich würde mich freuen, wenn die hohe Zahl der Nichtwissenden von 58 Prozent nächstes Jahr kleiner ausfällt. Leider findet viel zu häufig keine SIEM- und Log-Integration auf SAP-Applikationsebene statt — und zugehörige Angriffe können gar nicht unmittelbar erkannt werden“, weiß Frederik Weidemann.

Welche Kontrollen werden durchgeführt?

Wir fragten die Teilnehmenden, welche Kontrollen in den nächsten 12 Monaten durchgeführt werden. Mehrere Antworten waren erlaubt.

Meistgenannt sind mit 69 Prozent regelmäßige interne Audits. 64 Prozent überwachen das SAP-Security Patch-Management. 58 Prozent nennen den Bericht zur Jahresabschlussprüfung durch den Wirtschaftsprüfer. 47 Prozent wollen Penetrationstests im SAP-Umfeld machen. 38 Prozent nutzen eine automatisierte Konfigurationsüberwachung (z.B. Profilparameter, Verschlüsselung, etc.), 35 Prozent nennen einen Secure Software Development Lifecycle (z.B. Code Scans, Peer Review, Transportmanagement), 31 Prozent die automatisierte Überwachung von Rollen- und Berechtigungen, 22 Prozent den Einsatz eines SAP-Security Dashboards, 20 Prozent die SIEM Anbindung der SAP-Systeme (Betriebssystem und SAP Logs) und 9 Prozent SIEM Anbindung der SAP-Systeme (nur Betriebssysteme).

„Vieles ist in Planung, allerdings sind einige Dinge aus Kostengründen ins nächste Jahr verschoben wurden (und werden das auch schon seit Jahren)“, lautet ein anonymer Kommentar.

„Je mehr Kontrollen ein Unternehmen aus den Auswahlmöglichkeiten plant, desto höher ist deren Reifegrad. Für mich auffällig ist, dass nur 20 Prozent ihre SAP-Systeme auf Betriebssystem- und Applikationsebene angebunden haben. Umgekehrt sind 80 Prozent auf Applikationsebene im Blindflug unterwegs: Sie würden nicht zeitnah erkennen, wenn jemand mit SAP-Standardtransaktionen Angriffe verübt, wie beispielsweise den Abzug von Daten via SE16/SE16N und anderen Varianten“, meint Frederik Weidemann.

Kundenstimmen zur SAP-Sicherheit

Einige Kommentare von Teilnehmenden zur SAP-Sicherheit möchten wir Ihnen nicht vorenthalten:

„Der Early Watch Report ist leider nicht optimal. Wegen zu vieler langfristiger roter Ampeln schaut man irgendwann nicht mehr so genau hin. Bei einem Webinar erhielt ich (grob) die Antwort „Von einem kostenlosen Service können Sie nicht mehr erwarten“. Dabei bezahlen wir ordentlich Wartungsgebühren und Lizenzgebühren an SAP. Hier erwarten wir mehr!“

„SAP-Security wird viel zu oft noch vom SAP Basisteam nebenbei gemacht. Angriffe müssten viel offener kommuniziert werden, um Awareness zu schaffen und um anderen die Möglichkeit zu geben, davon zu lernen.“

„Man beobachtet immer wieder ein Abwägen zwischen Risiken und Kosten für mehr Sicherheit. Eine konsequente Linie ist hier aber selten zu beobachten. Die Anbieter von Sicherheitslösungen verlangen allerdings Preise, die tatsächlich zur Abschreckung geeignet sind.“

„Derzeit sind die Kosten und der Schaden durch SAP-Sicherheitsmaßnahmen höher als die bisher bekannten Schäden durch nicht vorhandene Sicherheitsmaßnahmen. Wir sichern uns gegen einen potenziellen Schaden ab — und nehmen ständig Risiken durch fehlerhafte oder gestörte Sicherheitsmaßnahmen in Kauf (z.B. auslaufende Zertifikate und Benutzer, Incidents durch unzureichende Berechtigungen etc.). Insofern ist die Frage zu stellen, ab wann IT-Sicherheit mehr kostet, als sie in der Lage ist, Schaden abzuwehren.“

Zusammenfassung

- SAP-Kunden haben keine klare Meinung, ob der SAP-Eigenbetrieb oder SAP aus der Cloud sicherer sind.

- Bei Nutzung von SAP als SaaS-Lösung sehen viele Unternehmen die Verantwortung für die Sicherheit der Daten beim Anbieter.

- Um die Sicherheit der Schnittstellen zwischen Cloud- und On-Premise-Systemen zu erhöhen, braucht es Transparenz, zum Beispiel durch eine Inventarisierung der Schnittstellen und vielfältiges Monitoring.

- Mehr als die Hälfte der Unternehmen nutzen kein zentrales SAP-Security-Dashboard.

- Mehr als die Hälfte der Unternehmen wissen nicht, wie oft sie in den letzten 12 Monaten angegriffen wurden.

- Rund jedes sechste Unternehmen vernachlässigt die SAP-Sicherheit bei der S/4HANA-Migration — und dürfte neue Sicherheitslücken in der zukünftigen SAP-Architektur schaffen.

- Regelmäßige interne Audits, die Überwachung des SAP-Security Patch-Managements und der Bericht zur Jahresabschlussprüfung durch den Wirtschaftsprüfer sind die drei meistgenannten Kontrollmaßnahmen zur SAP-Sicherheit.

Bewertung der Ergebnisse

Frederik Weidemann zieht folgende Schlüsse aus den Umfrageergebnissen zur SAP-Sicherheit: „Mehr als die Hälfte weiß nicht, ob ihr Unternehmen angegriffen wurde und nur 20 Prozent planen SIEM-Kontrollen der SAP-Logs auf Applikationsebene und das, obwohl die Wirtschaftsprüfer seit Jahren nach Änderungsbelegen schauen – das sind alarmierende Verhältnisse. Ich bin verwundert, dass Sicherheit bei brandaktuellen Themen — wie dem Aufbau von hybriden Landschaften oder der S/4HANA-Transformation — nicht bei allen Unternehmen mit der notwendigen Aufmerksamkeit bedacht wird.

Es zeigt sich allerdings auch, dass die Unternehmen teilweise sehr unterschiedlich aufgestellt sind. Viele große Unternehmen haben bereits vor Jahren investiert und einen hohen Reifegrad erreicht. Bei den KMUs hingegen ist aufgrund eines überschaubaren SAP-Teams häufig gar nicht die Bandbreite vorhanden, um die Anforderungen von Business, Betrieb und Sicherheit unter ein Dach zu bekommen.

Unternehmen, die heute noch am Anfang stehen, sollten sich zunächst einen Überblick verschaffen und den Ist-Stand der Sicherheitslage durch ein Assessment feststellen — und anschließend priorisiert vorgehen. Unternehmen, die ihre Security-Controls automatisieren, erreichen — meiner Erfahrung nach — schneller und kostengünstiger höhere Reifegrade, denn diese müssen nicht Tausende von Prüfungen pro SAP-System manuell durchführen.“

IT-Onlinemagazin

IT-Onlinemagazin

One comment

Pingback: SAP-Kunden wollen in Cybersecurity investieren – IT-Onlinemagazin