Wie kann man die Sicherheit von SAP-Systemen und komplexen IT-Landschaften überhaupt noch sicherstellen. Es sind vielschichtige technologische Ebenen abzusichern und die Systeme werden tendenzieller immer offener.

Wie kann man die Sicherheit von SAP-Systemen und komplexen IT-Landschaften überhaupt noch sicherstellen. Es sind vielschichtige technologische Ebenen abzusichern und die Systeme werden tendenzieller immer offener.

„Wir müssen die Grenzen der jeweiligen Security-Lösungen überwinden, die Hersteller müssen sich öffnen, und ohne Automatisierung und KI ist der Mensch auf Sicht hilflos überfordert“, sagt Thomas Werth, Geschäftsführer von werth IT und Spezialist für IT- und SAP-Security Services.

Lesen Sie in seinem Gastbeitrag, welche Vision zu Security 4.0 er hat.

Industrie 4.0 entpuppt sich mehr und mehr als digitale Revolution. Die Automatisierung der Geschäftsprozesse stellt Unternehmen vor große Herausforderungen. Das Thema IT-Sicherheit steht dabei oftmals hinten an, denn der produktive Betrieb hat höchste Priorität.

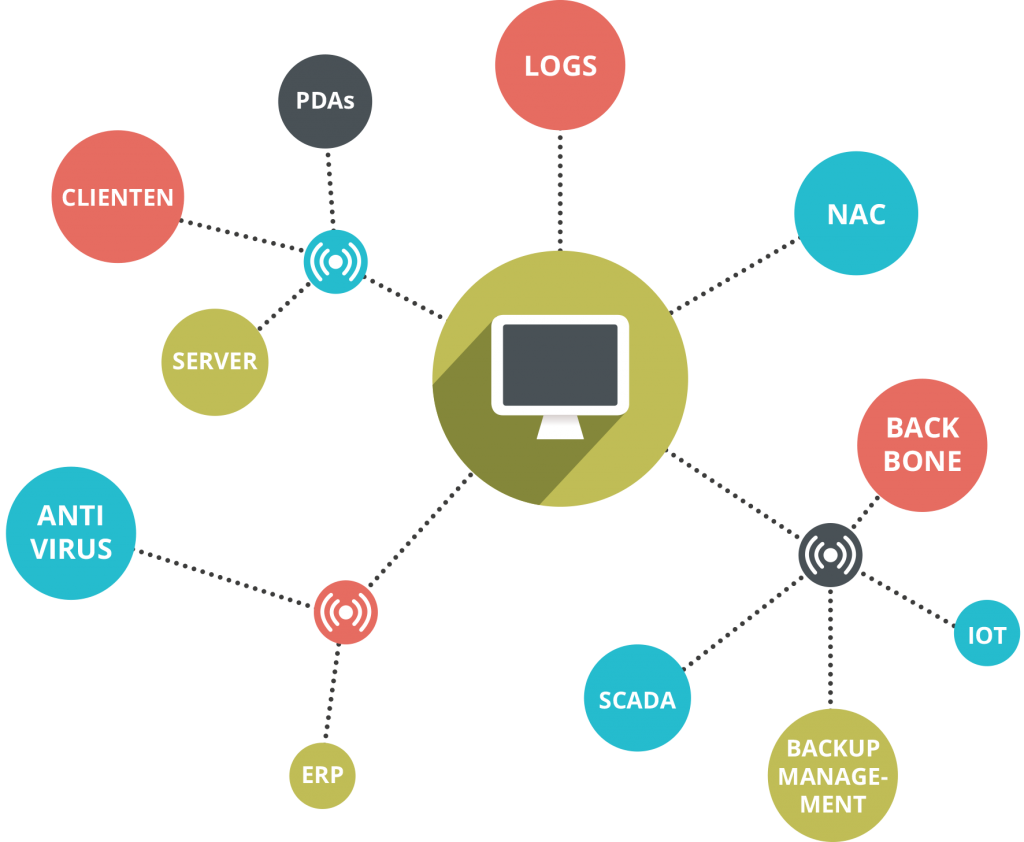

Dieser Trend kann gefährlich werden. Verbildlicht man sich den gegenwärtigen Status, dann erfordern bereits jetzt viele Gebiete die Aufmerksamkeit, um einen sicheren IT-Betrieb zu gewährleisten.

Unter anderem seien hier genannt:

- Sicherheit der Klienten und Endgeräte

- Sicherheit der Netzwerke

- Sicherheit der Server

- Compliance Anforderungen

- Benutzer Awareness und Sensibilisierung

- Auditing und Logging

- Ereignisauswertung / SIEM

- Notfall- und Backupkonzepte

- Sichere Nutzung von Cloud-Angeboten (Patriot Act)

Vielfach zeigt sich das IT-Team bereits jetzt mit den Security-Aufgaben überfordert, doch mit der Digitalisierung nimmt die Vernetzung weiter zu. Zusätzlich finden neue IoT-Geräte den Weg in die Unternehmensnetzwerke.

SAP ist oft Security-Niemandsland

Hinzu kommt, dass viele Bruchstellen einen koordinierten Ansatz erschweren. Betrachtet man allein die unternehmenskritischen SAP-Systeme. Hier ist meist der Betrieb der SAP-Komponenten in einem anderen Verantwortungsbereich (SAP-Team) als der Betrieb des zugrundeliegenden Betriebssystems (IT-Operations).

Fehlende Abstimmungen können hier zu offenen Flanken führen, denn ein unautorisierter Vollzugriff auf Betriebssystemebene ermöglicht SAP_ALL Zugriff auf SAP-Ebene. Dies gilt auch umgekehrt, SAP_ALL Zugriff erlaubt weitreichenden Betriebssystemzugriff.

Security-Lösungen sind selten miteinander verbunden

WannaCry hat eindrucksvoll demonstriert, wie schnell ein SAP-System fallen kann, sobald das Betriebssystem infiziert wurde. Doch es gibt auch technische Hürden, die eine einfache und automatisierte Verarbeitung von Security-relevanten Daten erschweren. So wird in einem Unternehmen eine Vielzahl an Security-Lösungen benötigt, die selten miteinander verbunden werden können, beispielsweise

- Antivirus und Firewall Produkte

- Backupsoftware

- Verschiedene Security-Scanner für OS, Web, SAP, Quellcode

- SIEM oder Logging Systeme

- Projektmanagement-Software als Tracker

Eine Vernetzung all dieser Produkte und die Schaffung einer gemeinsamen Basis sind von den meisten Herstellern nicht vorgesehen. Selbst zur Beschaffung relevanter Informationen bieten viele Systeme (Windows, Linux, Antivirus, SAP,…) keine gesonderte API an. Den Security-Lösungen fehlt somit ein standardisierter Weg, um authentifiziert und vertraulich Security-Einstellung oder Ereignisse abrufen zu können.

Grenzen der Security-Lösungen gilt es zu überwinden

Als Beispiel für aktuelle Grenzen in der Zusammenarbeit von Security-Werkzeugen sei hier Nagios aufgeführt. Dieses Werkzeug überwacht die Verfügbarkeit von IT-Systemen und Diensten oder auch tiefergehende Details, wie den Festplattenplatz. Sicher eine sehr hilfreiche Lösung, doch für einen ganzheitlichen Ansatz sind hier noch einige Grenzen zu überwinden.

Eine Weiterleitung der Informationen von Nagios an ein zentrales Dashboard ist im Standard nicht vorgesehen. Ebenso ist das Produkt in der Erhebung seiner Daten beschränkt, da Schnittstellen fehlen. Wie soll Nagios beispielsweise erkennen, ob ein Dienst in Kürze fehlschlägt? Sicher, es kann den Festplattenplatz überwachen. Doch wie soll es erkennen, ob ein Nummernkreis im SAP-System nahezu ausgeschöpft ist? Diese Grenzen gilt es zu überwinden.

Security 4.0 – Notwendigkeit für einen ganzheitlichen Ansatz

Im Kern steht ein Unternehmen vor der Frage: Wie erkenne ich meinen Handlungsbedarf und wie ist dieser zu priorisieren?

Wie schwierig sich dies gestalten kann, verdeutlicht das BSI IT-Grundschutzkompendium. In der Auflage vom Februar 2019 füllen die Empfehlungen des BSI mehr als 800 Seiten. Schaut man genauer hin, wird die Lage leider nicht besser. Am Beispiel der Empfehlungen im Baustein App.4.2 SAP-ERP-Systeme zeigt sich, wie wenig Details und konkrete Maßnahmen sich hinter dem Papierberg verstecken. Im direkten Vergleich mit dem DSAG-Prüfleitfaden wirkt der Grundschutzkatalog aufgrund seiner deutlich höheren Abstraktionsebene in diesem Punkt geradezu philosophisch statt praktisch.

Damit Unternehmen in Zukunft die Sicherheit mit all den neuen Herausforderungen managen können, ist ein ganzheitlicher Ansatz erforderlich. Der Prozess „Security Management“ ist zukünftig nahezu vollständig zu automatisieren. Dazu müssen die Netzwerkkomponenten, die Betriebssysteme aller IT-Geräte sowie Sicherheitsprogramme und -werkzeuge sichere Schnittstellen zur Interoperabilität erhalten. Nur wenn ein Security-Werkzeug auch alle notwendigen Daten über eine API aus einem Betriebssystem oder SAP-System erheben kann, kann es diese auch automatisiert bewerten und priorisieren.

SIEM als Basis für intelligente Dashboards?

Natürlich endet der Weg hier nicht. Die erhobenen Daten sind in einer maschinell bearbeitbaren Form zentral an ein SIEM weiter zu melden. Dort laufen alle Fäden zusammen. Sämtliche Antiviren–Programme, Firewalls, Security-Scanner, Backup-Lösungen und Monitoring-Tools müssen ihre Daten an ein „Big-Data“ System liefern. Dort kann mit Hilfe von künstlicher Intelligenz eine Auswertung erfolgen.

Letztlich profitiert der Security Verantwortliche im Unternehmen. Er sieht auf seinem Dashboard ganzheitlich seinen Handlungsbedarf signalisiert. Das Security Dashboard besitzt alle Informationen, die über diese Kette von der Quelle über den Sensor aufbereitet zum Dashboard gelangt sind. Dort wurden die Daten mithilfe der KI analysiert, erneut bewertet und in Zusammenhang gebracht. Auf dem Dashboard erfolgt dann priorisiert die Anzeige der tatsächlich notwendigen Handlungen durch den Menschen.

Weiterer Ausblick

Verfolgt man diesen Gedanken weiter, sind entsprechende APIs zur Datenerhebung verfügbar und zum Standard geworden, ist der nächste logische Schritt die Weiterentwicklung der APIs: Damit könnten die notwendigen Maßnahmen automatisiert auf Knopfdruck umgesetzt werden. Der Mensch übernimmt die Prüfung und Genehmigung. Er verifiziert die Handlungsmaßnahmen, um dann deren automatische Durchführung zu veranlassen. So wird Security auch bei stetig wachsender Vernetzung beherrschbar bleiben, da eine deutliche Entlastung der Ressourcen erreicht wäre.

Voraussetzungen für die Vision Security 4.0

Diese Vision der Security 4.0 lässt sich nur mit offenen Standards schaffen. Klar definierte Schnittstellen zur Prüfung der Vertraulichkeit, Integrität und Verfügbarkeit müssen bereitgestellt werden. Empfehlenswert wäre hier eine gemeinsame Basistechnologie, wie eine JSON-REST-API über HTTPS und OAUTH, statt verschiedene proprietäre Ansätze, wie SAP-RFC oder Windows WMI. Dazu standardisierte Funktionen für identische Abfragen, wie beispielsweise des Patch-Standes.

Diese Herausforderung müssen die Hersteller im Verbund angehen. Sicher besitzt eine solche Schnittstelle im Betriebssystem andere Anforderungen (Patchstand OS und installierte Software, Benutzer- und Berechtigungskonzept,…) als eine API in einer Antivirus-Lösung (Infektionen, Prüfungen,…).

Doch nur wenn diese Herausforderung gemeinsam getragen wird, kann eine ganzheitliche IT-Sicherheit erreicht werden. Jede verbleibende Insel erhöht die Last auf die Verantwortlichen und lässt ein möglicherweise schwerwiegendes Sicherheitsproblem unbeachtet.

IT-Onlinemagazin

IT-Onlinemagazin

One comment

Pingback: Ganzheitliche Sicherheit für SAP ERP | IT-Onlinemagazin